Sécuriser les fondations de votre infrastructure

L’infrastructure d’un système d’information, en règle générale, doit quasiment être encore mieux sécurisée que l’applicatif lui même, les accès à l’infrastructure (couches basses du système d’information) permettent généralement l’accès à l’applicatif, mais aussi des opérations à grandes échelles légitimes ou non sur plusieurs applicatifs en une seule fois.

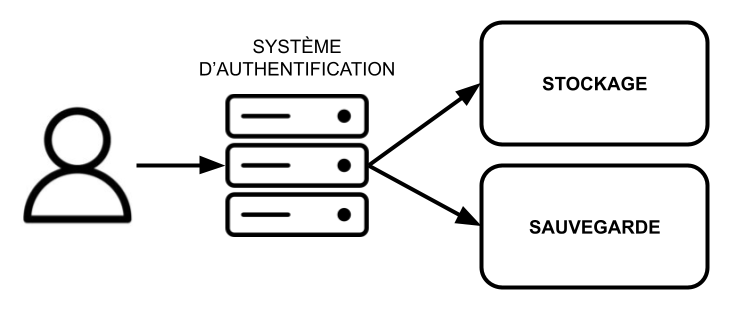

Le stockage et la sauvegarde faisant partie de l’infrastructure en tant qu’éléments de couche basse, il est vivement recommandé d’authentifier les connexions des utilisateurs de manière nominative et sécurisée. Il est possible également (selon les technologies) de mettre en place des droits spécifiques (Access Control) ou de verrouiller les actions par l’approbation de plusieurs valideurs (Tier Validation) par exemple dans des contextes de données sensibles et critiques.

L’authentification sur les équipements et composants d’infrastructure stockage & sauvegarde sécurisée par un système d’authentification

L’usage de comptes locaux ou comptes non gérés par une passerelle d’authentification apporte plusieurs sujets autour de la sécurité :

- Changement régulier des mots de passes

- Gestion individuelle ou par service et sans validation par un tier (Tier Validation)

L’usage d’un système d’authentification centralisée nécessite que ce système soit disponible durant un évènement de crise, mineur ou majeur afin de pouvoir accéder au infrastructures informatiques de sauvegarde, restauration et de stockage.

Pour mettre en œuvre un mécanisme d’authentification sécurisé, le fournisseur de l’équipement ou du composant propose des standards. Ces standards sont les suivants, on parle de technologies ou parfois de protocoles :

- Microsoft Active Directory (inclus AD-FS)

- OpenID Connect (OIDC)

- Security Assertion Markup Language (SAML)

- Radius / Tacacs, LDAP, OpenLDAP pour les plus anciens équipements

L’authentification peut être manuelle, simplifiée par le « single-sign-on » (SSO) et automatisée via des portails web pour les utilisateurs.

Sécurisation des flux via des protocoles sécurisés

Outre l’usage d’un système d’authentification sécurisé, il est recommandé d’utiliser de l’authentification de flux entre les composants de l’infrastructure et les clients de ces services d’infrastructure. Les protocoles comme HTTPS ou d’autres protocoles de communication sécurisés spécifiques peuvent être utilisés en combinaison à une bonne gestion de pare-feu (firewall).